Côté Paradigm

- Activer la fonctionnalité SCIM au niveau de l’instance : Définir la clé de configuration

SCIM_INSTANCE_ACTIVATIONàTrue - Avoir un utilisateur avec les permissions de gérer les utilisateurs dans l’entreprise souhaitée

- Créer une clé API liée à cet utilisateur

Côté Microsoft

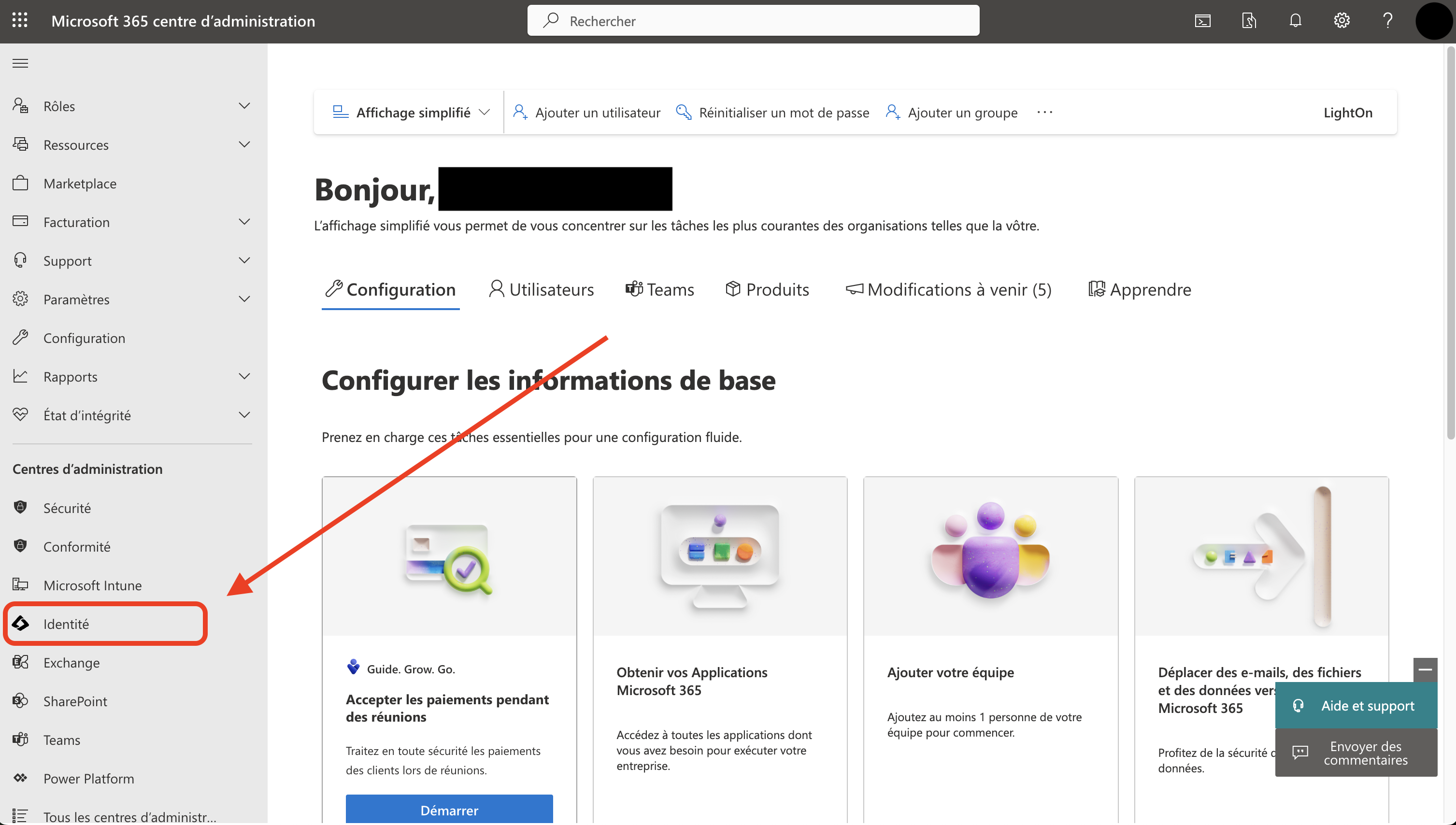

- Depuis l’interface d’administration Microsoft, accéder à la zone d’administration des identités (Entra ID)

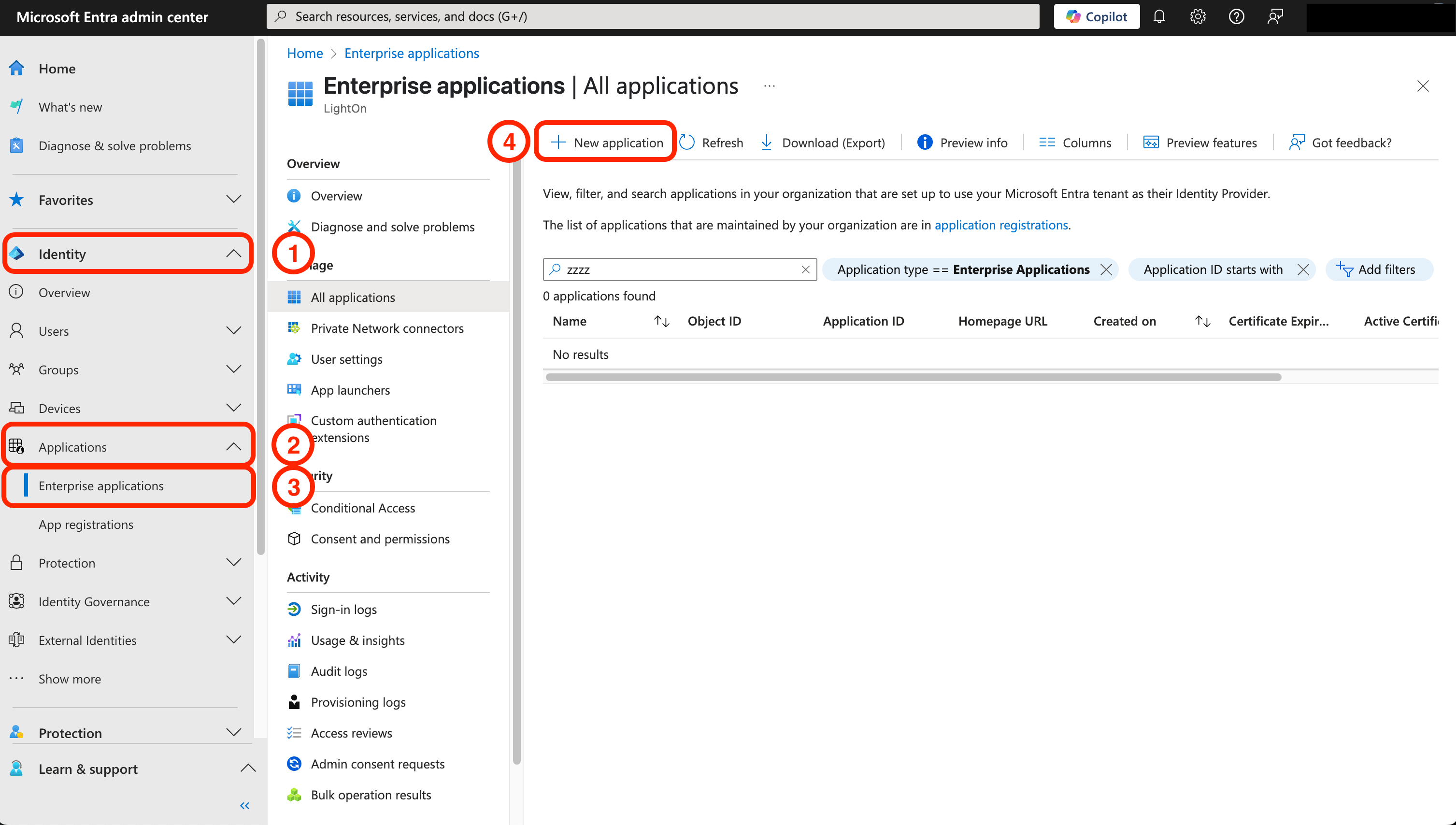

- Créer une nouvelle application dans le site d’administration des identités

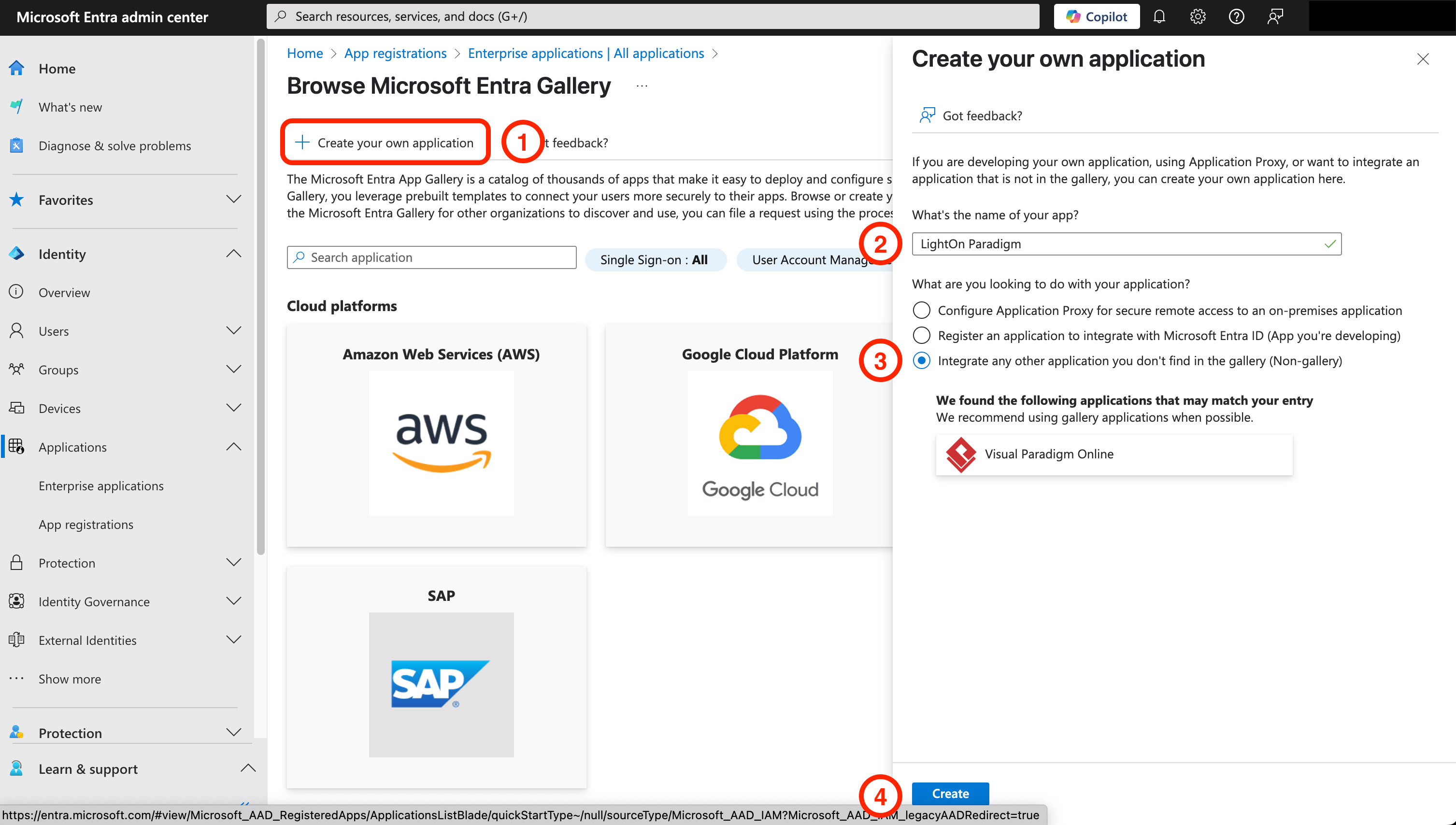

- Sélectionner

Create your own application, donner le nom souhaité et sélectionner la 3ème optionIntegrate any other application you don't find in the gallery (Non-gallery)puis cliquer surCreate.

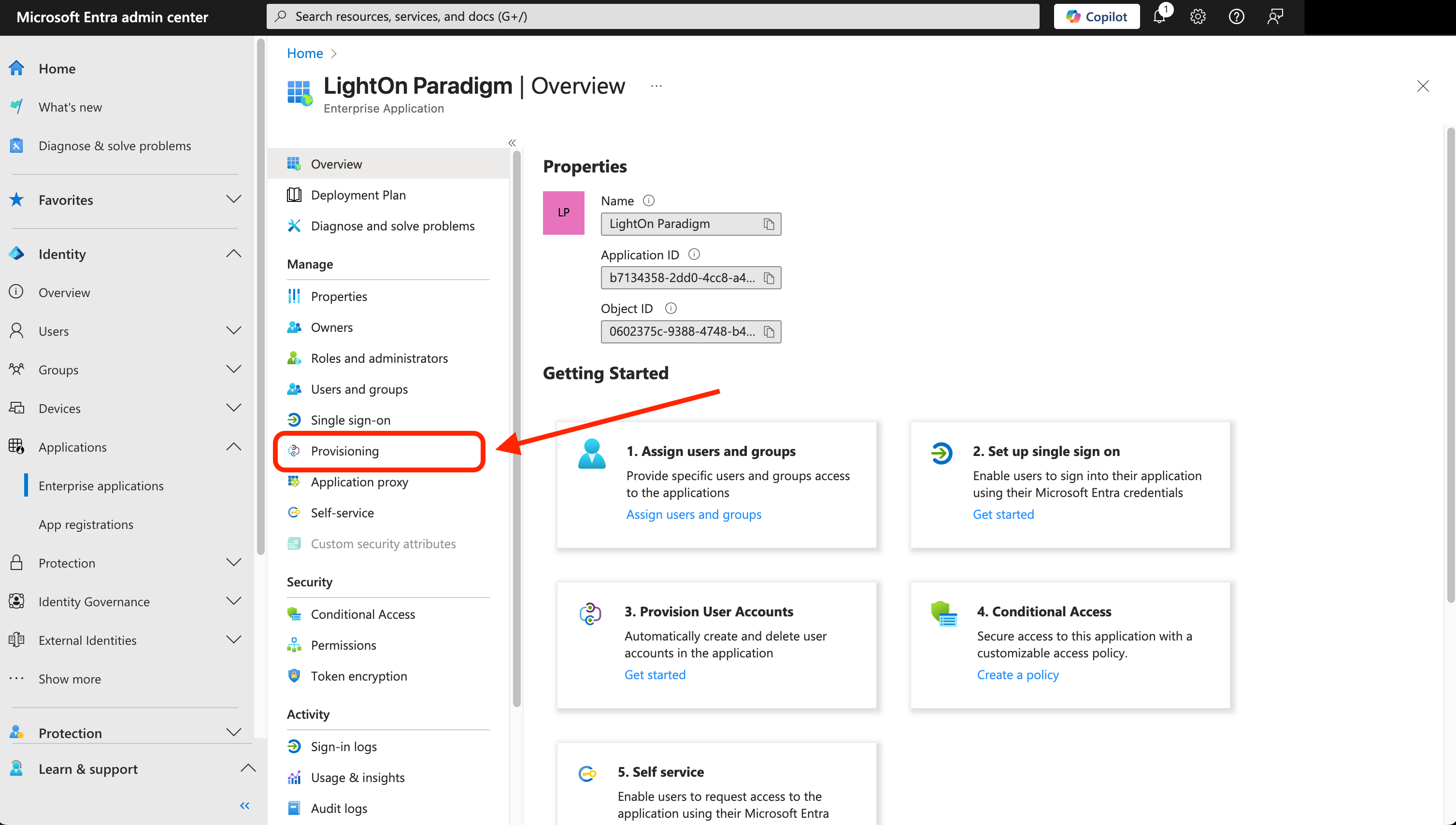

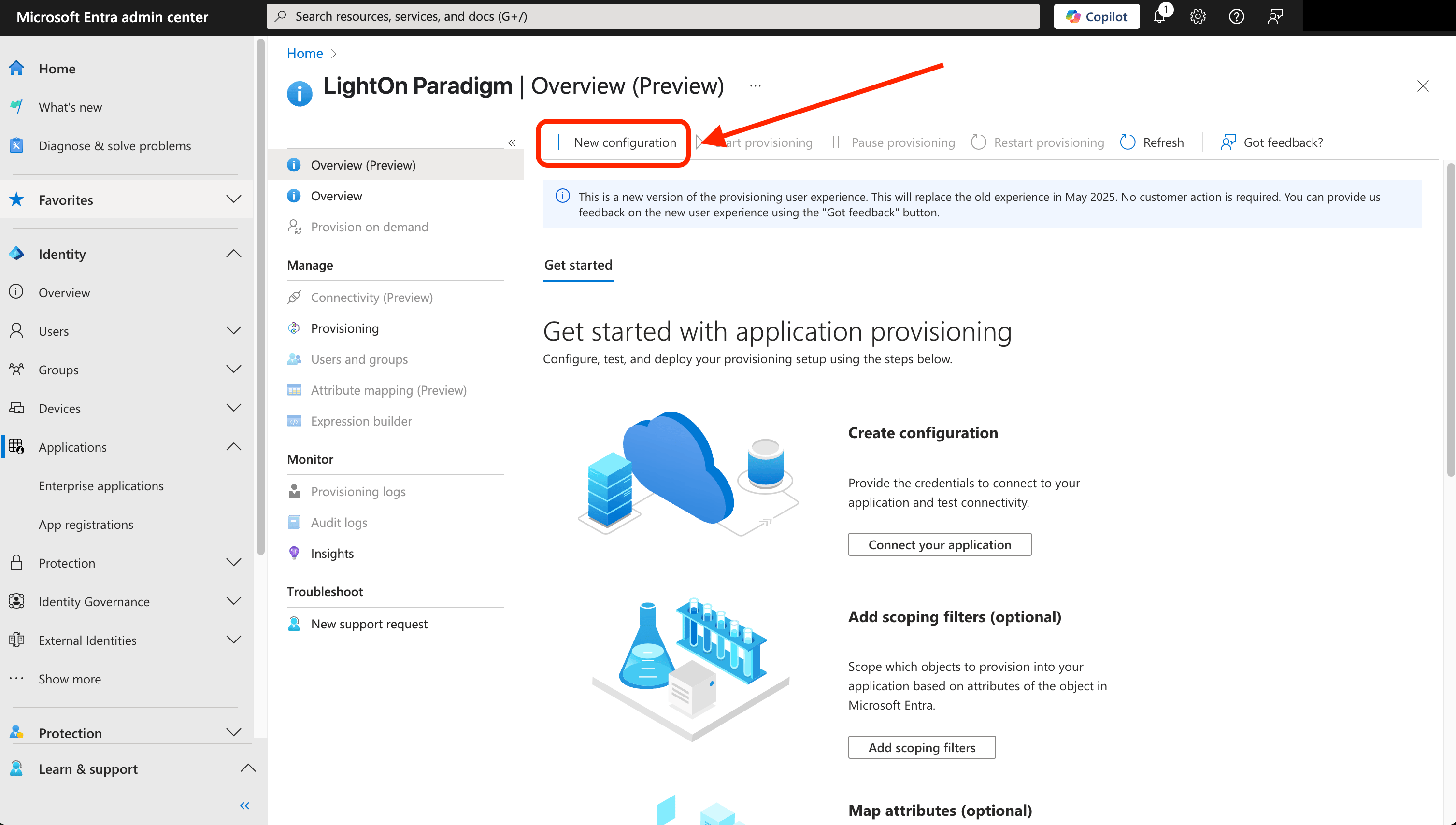

- Une fois l’application créée, cliquer sur

Provisioning

- Cliquer sur

+ New configuration

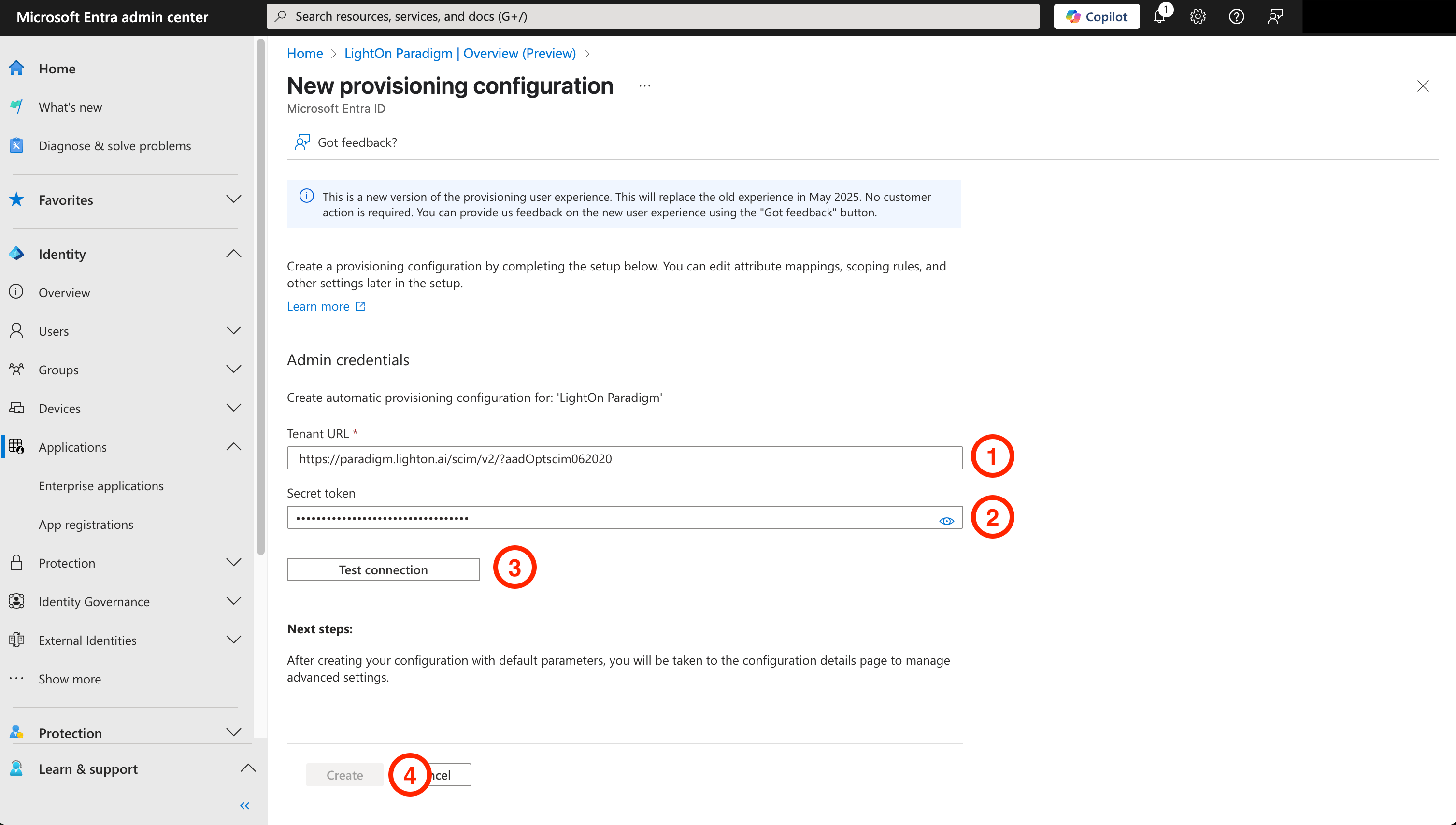

- Configurer le provisionnement pour utiliser l’instance Paradigm souhaitée :

-

Tenant URL: Elle doit suivre le modèlehttps://<paradigm_domain_name>/scim/v2/?aadOptscim062020. Le<paradigm_domain_name>doit être remplacé parparadigm.lighton.aipour utiliser la solution SaaS de LightOn ou par le nom de domaine du client pour les solutions on-premise

-

⚠️ Le drapeau

?aadOptscim062020 est actuellement nécessaire pour corriger des bugs côté Microsoft. Microsoft travaille activement à l’implémentation des modifications de comportement associées dans le comportement par défaut.Plus d’informations disponibles iciSecret token: Mettre la clé API Paradigm créée dans ce champ.- Cliquer sur

Test connectionpour vérifier que l’instance Paradigm peut être atteinte et que la fonctionnalité SCIM est disponible / activée. - Cliquer sur

Createune fois que le test est réussi

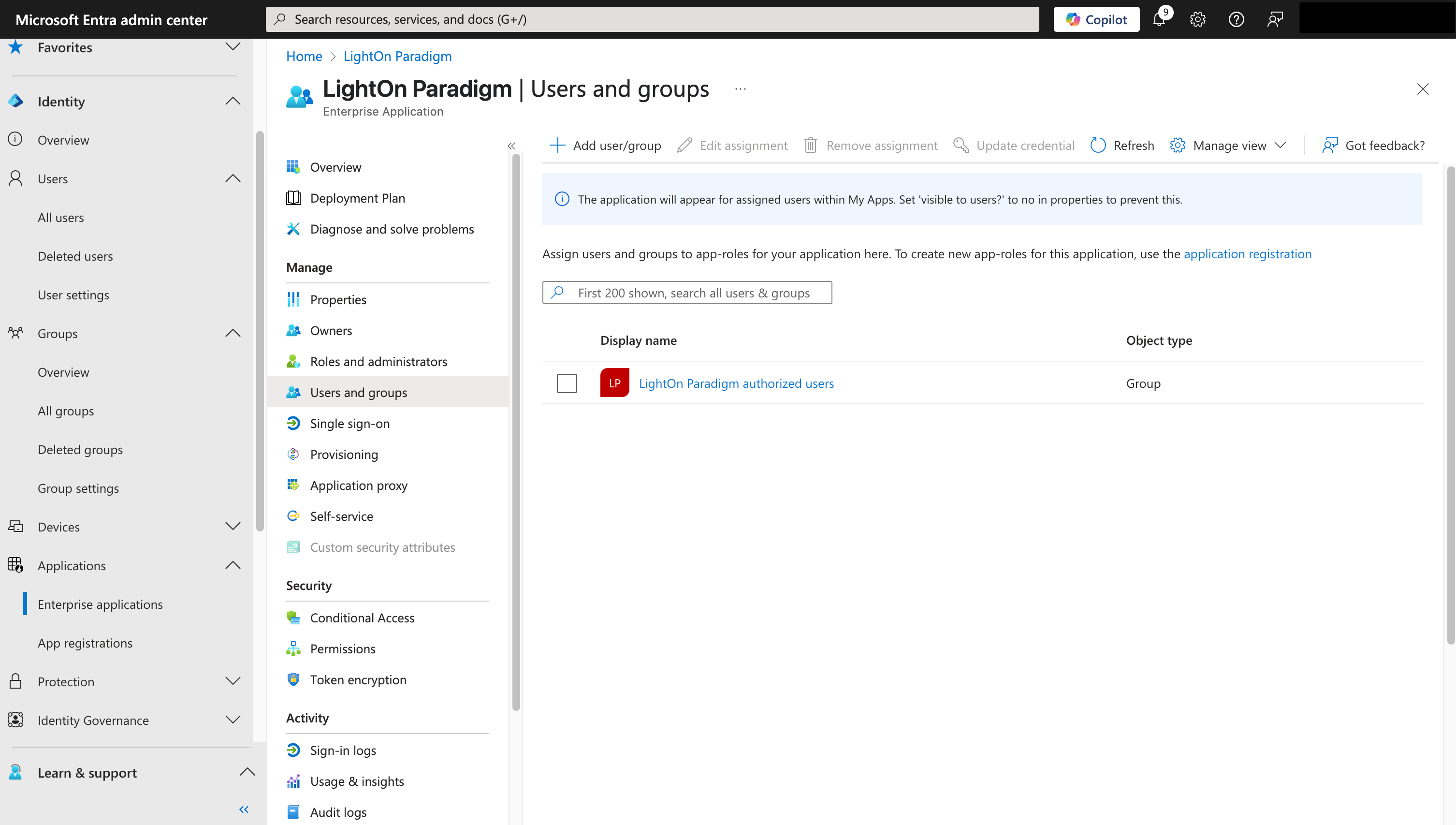

- Aller dans la zone

Users and groupspour assigner des utilisateurs ou un groupe d’utilisateurs à l’application

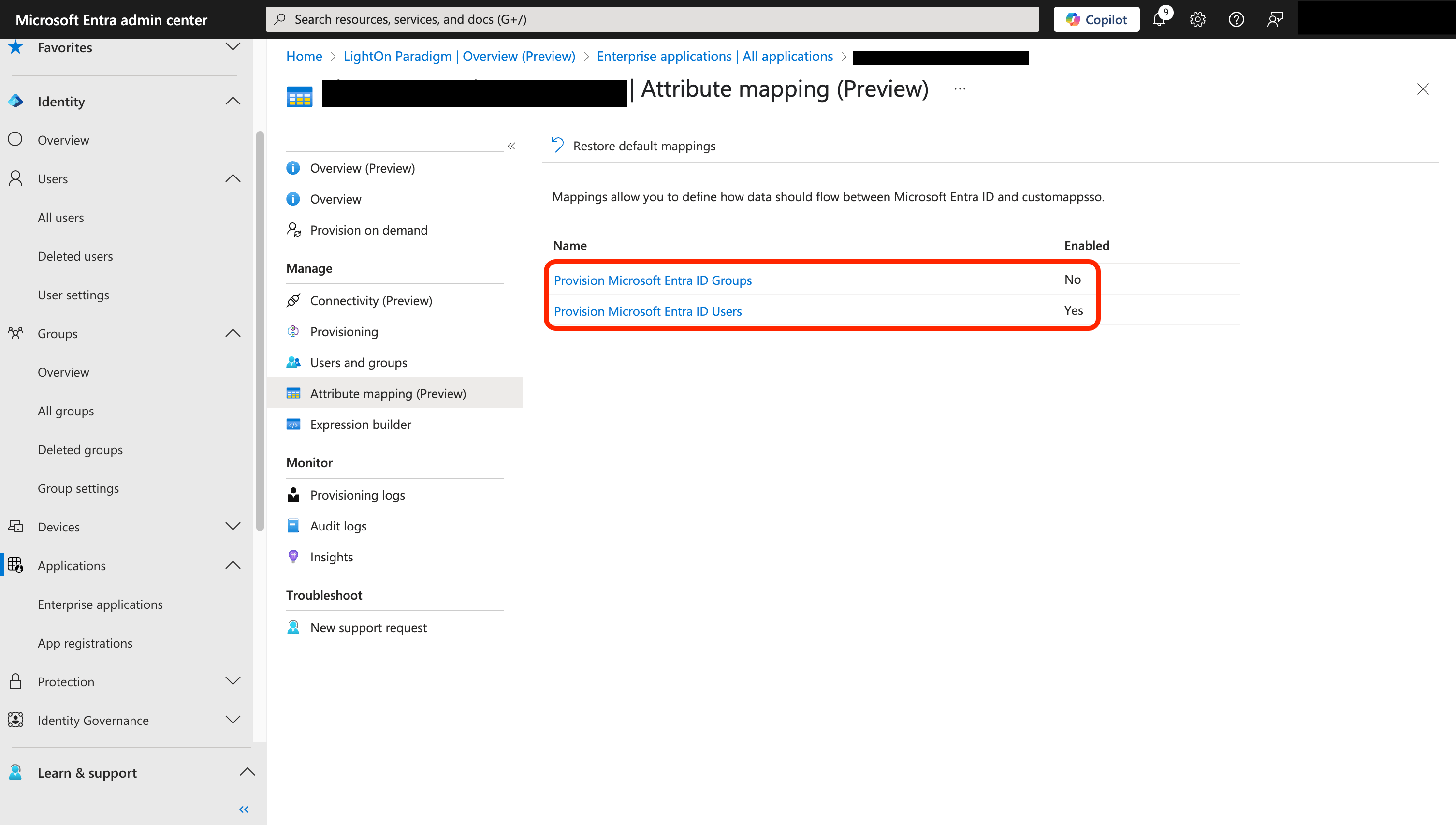

- Aller dans la zone

Attribute mappinget définirProvision Microsoft Entra ID GroupsàNo(désactivé)

💡 Le mappage des groupes n’est actuellement pas supporté dans Paradigm. Le provisionnement peut uniquement être utilisé pour gérer les utilisateurs et non les groupes auxquels ils appartiennent, donc dans notre cas le groupe

LightOn Paradigm authorized users ne sera pas créé dans Paradigm. La requête sera refusée si Microsoft Entra ID tente de le faire.

-

Dans la zone

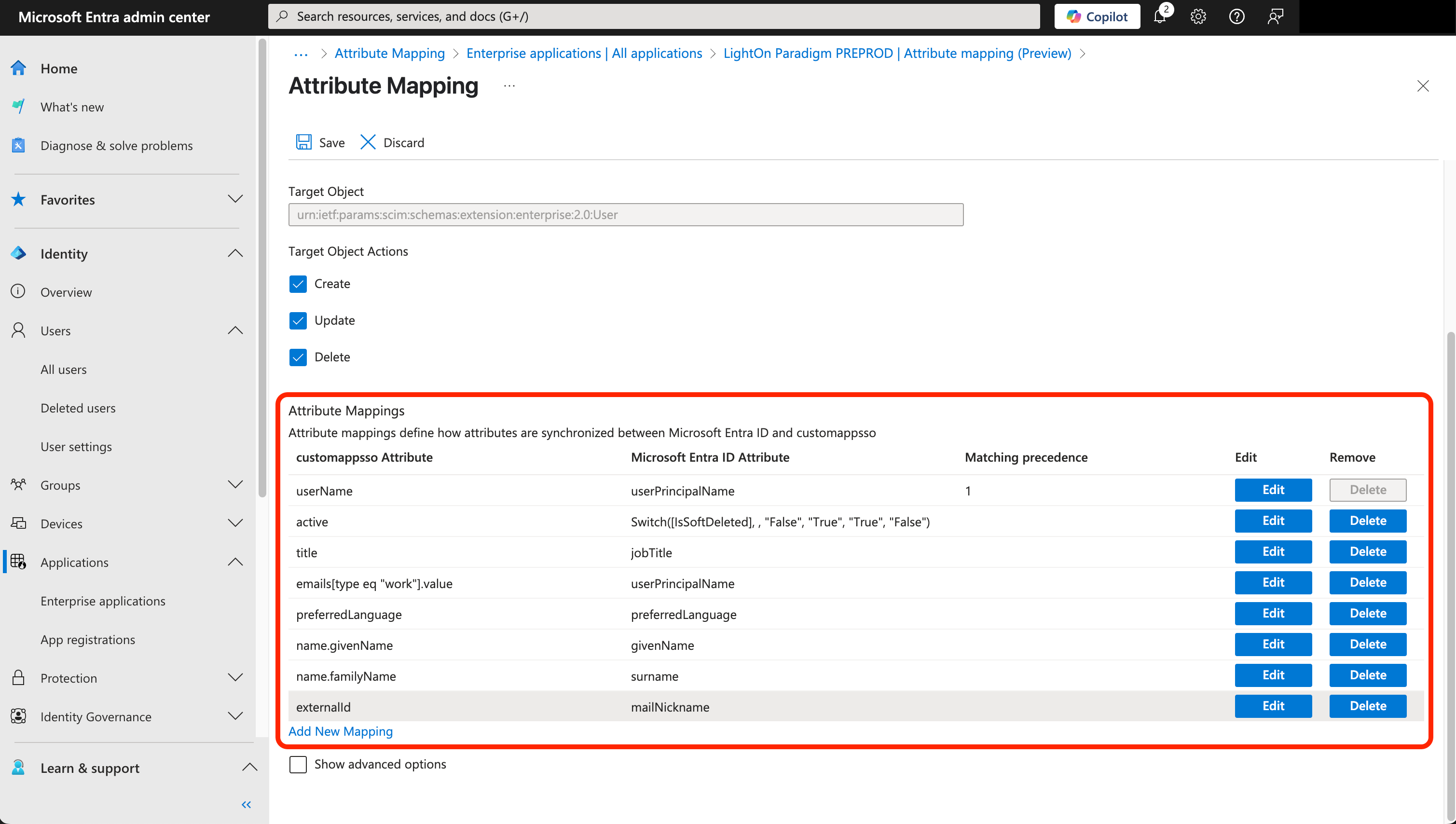

Attribute mapping, vérifier ce qui est utilisé pour l’attributemails[type eq "work"].value, nous conseillons d’utiliser leuserPrincipalNamepour éviter d’oublier de remplir le champmailMicrosoft lors de la création d’un utilisateur (utilisé par défaut pour SCIM dans Entra ID) Vous pouvez trouver la configuration des attributs suggérée pour les utilisateurs dans l’image ci-dessous

- Retourner à la vue

Overviewet cliquer surStart provisioning

Comportement attendu avec cette configuration

Voici un tableau résumant les comportements attendus dans Paradigm suite à une action dans Microsoft Entra ID :| Action Microsoft Entra ID | Comportement Paradigm |

|---|---|

| créer un nouvel utilisateur et lui assigner le groupe assigné à Paradigm | crée le compte associé dans Paradigm |

| modifier une information sur l’utilisateur dans Microsoft Entra ID | le changement sera transmis à Paradigm s’il concerne un attribut utilisé par Paradigm |

| supprimer un utilisateur du panneau d’administration Entra ID | désactivera l’utilisateur dans Paradigm ainsi que la modification du nom d’utilisateur et de l’email pour pouvoir être restauré si nécessaire |

| supprimer définitivement un utilisateur du panneau d’administration Entra ID | l’utilisateur sera désactivé et anonymisé dans Paradigm |